今回はWordPressにて起こった改ざん(乗っ取り)事件の一例とその対策のことを書きたいと思います。

乗っ取り対策を依頼される上で気づいた点として、ほとんどのユーザーがID/パスワードの使いまわしを行っていることや、簡素なパスワードを利用している人が半分以上もいるという統計結果に基づき、ランダムでログインアタックを試みて突破されているということです。

WordPressの改ざんは非常に厄介でして、根元からプログラムを改ざんされたことに気づかなければ、何度も何度も突破されてしまいます。そのため、難易度の高い技術や、長期戦に耐えうるための監視が必要とされるため、どうしても高額な修正料金となってしまいます。

弊社では通常目に見えない部分に対し、下記のような対策を行っております。ユーザーの皆様にご理解していただきたきたく、メモにしてみました。

改ざん対策の経緯

常日頃よりお世話になっております企業様のご紹介により、お客様のWordPressサイトが何者かに乗っ取られてサイトが改ざん被害にあったかもしれないので対応可能か?との知らせがあり、対応させていただきました。

対応内容は以下になります。

- 2016/12/06 22:57 ウェブサイトの改ざんを確認(第1回改ざん時)

- 2016/12/06 23:24 WordPressのコアファイルの改ざんを修正。(第1回修正時)

- 2016/12/07 09:00頃 ウェブサイトの正常動作を確認

- 2016/12/07 11:30頃 ウェブサイトが再度改ざんされているの確認(第2回改ざん時)

- 2016/12/07 18:00頃 WordPressのコアファイルの改ざんの修正および、テーマファイルのバックドア除去。(第2回修正時)

- 2016/12/08 10:30頃 ログインアタックが収まったことを確認、以後監視体制を取る

第1回修正時に判明したこと

WordPressのindex.phpをメインに改ざんが行われていました。

症状は、「サイトにアクセスすると全く知らない別のサイトへリダイレクトされる。」と言ったものでした。

- .htaccess(書き換え)

- index.php(書き換え)

- /wp-admin/user/reworld.php(追加)

- /wp-includes/pomo/modules.php(追加)

- /wp-includes/pomo/search_advance.php(追加)

以上、2つのファイルの内容が変更され、3つのファイルが新規に設置されていることを検出しました。

そこで、2つのファイルの修正および3ファイルの削除を行いサイトが正常に表示されるようになったことを確認しました。

さらに、サーバはXサーバでしたのでWordPressセキュリティに関する設定を確認すると次のようになっていました。

- [国外IPアクセス制限設定] ダッシュボード アクセス制限 => OFF

- [国外IPアクセス制限設定] XML-RPC API アクセス制限 => ON

- [ログイン試行回数制限設定] => OFF

- [コメント・トラックバック制限設定] 大量コメント・トラックバック制限 => ON

- [コメント・トラックバック制限設定] 国外IPアドレスからのコメント・トラックバック制限 => OFF

なので、管理画面周りに対する制限を強化。

- [国外IPアクセス制限設定] ダッシュボード アクセス制限 => ON

- [国外IPアクセス制限設定] XML-RPC API アクセス制限 => ON

- [ログイン試行回数制限設定] => ON

- [コメント・トラックバック制限設定] 大量コメント・トラックバック制限 => ON

- [コメント・トラックバック制限設定] 国外IPアドレスからのコメント・トラックバック制限 => OFF

攻撃者の情報についてはアクセスログを確認したが、ログが2日分までの保存になっていたので詳細はよくわからず。

第2回改ざん時

見事にやられてしまいました。

しかし、今度はアクセスログがしっかり残っていましたので内容を確認してみました。

何やら、WordPressテーマの404.phpにPOSTリクエストを投げまくっている様子。

明らかにおかしいので、404.phpファイルの中身を確認しました。

すると…

やられました。

POSTされた内容がevalされるようになっています。

[補足] PHP evalとは…どうやら、このバックドアを利用して再度改ざんを実行してきたようです。

完全に見落としていました・・・。

バックドア(backdoor)は「裏口」などを意味する英語である。 バックドアは、クラッカーなどと呼ばれる悪意を持ったユーザーが、他人のコンピュータのシステムへの不正侵入に成功した際、次回から容易にアクセスできるようにしたり、あるいは、不正アクセスに気付かれて防御された際のすり抜け道を作ったりする目的で設置される。

第2回修正時

改ざんされたファイルの差し替えおよび修正

基本的には第1回修正時の作業にテーマファイルの修正とIPアドレスによるアクセス拒否設定を加えた感じとなります。

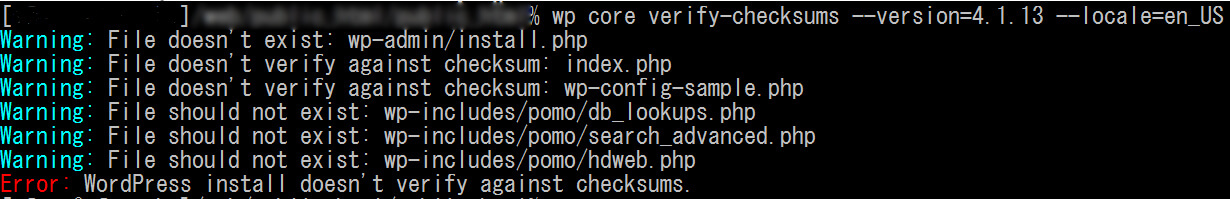

- .htaccess(書き換え)

- index.php(書き換え)

- /wp-includes/pomo/db_lookups.php(追加)

- /wp-includes/pomo/hdweb.php(追加)

- /wp-includes/pomo/search_advance.php(追加)

小賢しいことに、前回と追加されたファイルが一部異なっています。

こういった変化があると、ブログなどで対処すべきファイルを記載していても無駄になってしまいますね・・・。

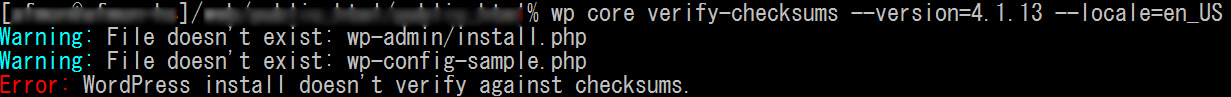

画像では、wp-admin/install.php で「File doesn’t exist」が出ていますが、これは「本来あるべきファイルが無い」というメッセージなので今回は無視しています。

wp-config-sample.phpは「チェックサムがおかしい」というメッセージが出ていますが、内容を確認したところ特に怪しいコードはありませんでした。ですが、今回の対策では念のために削除しています。

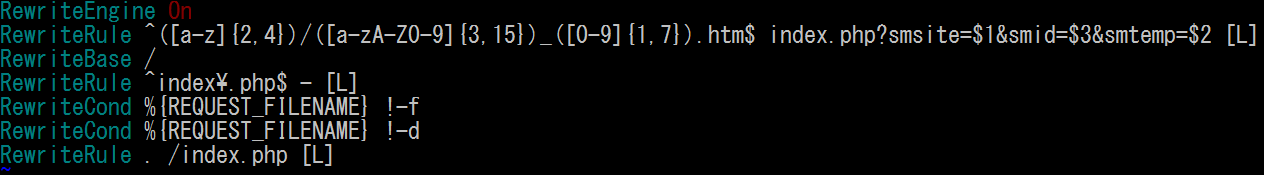

.htaccessの修正

ちなみに、.htaccessは次のような内容に変更されます。

この記述をそのまま削除しても、最低限動作しますがWordPressのパーマリンクを変更している方は、パーマリンクを再設定する必要があります。

evalの検索

WordPress内にevalが無いかも確認します。

テーマファイル以外に怪しいものはなさそうです。

(ちなみに、grepの条件を’eval’にするとWordPressコアファイル内でも引っかかります。ですが、WordPressコアファイルについてはチェックサムの確認を行っているので不問とします。)

テーマファイルの404.phpについては直接修正します。

evalの記述を削除すればOKです。

IPアドレスを元に攻撃元のアクセスシャットアウト

アクセスログを元に攻撃者(踏み台かもしれませんが)のネットワークIPを割り出して一括で拒否します。

拒否設定は、.htaccessで行います。

(Xサーバの海外IPアドレス拒否設定とは別枠です。以下の設定は、ウェブサイトそのものへのアクセスを全て拒否しています。)

アクセスログから怪しいものを抜き出して、ネットワーク単位でまとめました。

101.224.0.0/13

171.80.0.0/13

180.152.0.0/13

211.255.128.0/19

IPアドレス検索で割り当てられている地域を出すと、中国・韓国となりました。特に中国は多いです。(上記リストのうち上3つは中国)

以後、ログインアタックはなくなり、監視をしている状態です。

2016/12/12 14:20 追記

改ざんはされなくなりました。

が、現在でもWordPressにログインしようとするアクセスが確認できます。

海外IPアドレスからのアクセスなので、Xサーバの“国外IPアクセス制限設定”ではじくことが出来ています。

ですが、国内IPアドレスからのアクセスは許可されているので、ログインパスワードの変更や2段階認証・画像認証の設定は必要です。(今回の事例では画像認証を追加しています。)

アクセスログは以下のような感じです。

また、攻撃元の国も前回と違いかなり広範囲に散らばっています。

攻撃元IPアドレスを毎回チェックしてアクセス拒否していてはとてもカバーできません。

なので、Xサーバの“国外IPアクセス制限設定”は非常に便利です。

自分で自分の身を守るためには

1、パスワードの使いまわしをしない

パスワードは半角英数字(最低8文字以上)を心がけてください。なるべく使いまわしを行わないように心がけることがポイントです。

もし、覚えきれない場合は、パスワード管理ツールを導入するのも手です。

2、WordPressのセキュリティ対策を行う

WordPress本体・テーマ・プラグインの更新を欠かさないようにしましょう。

(簡単そうに聞こえますが、バージョンアップしたらサイトが崩れてしまった。なんていう事態も起こりえます。作業前には必ずファイル・DBのバックアップをしましょう。)

SiteGuard WP Pluginなどのセキュリティプラグインを導入し、不正ログイン対策から身を守る。

(英語に躊躇がなければ、All In One WP Security & Firewallなどもおすすめです。)

3、サーバーセキュリティ対策を行う

WebサイトのSSL化や、WAF(Webアプリケーションファイアウォール)の設定が行えるweb業者に依頼することでかなりの確率で阻止することができます。

また、プラグインにはデータベースごとバックアップを行ってくれるプラグインも存在するので、万が一乗っ取られたとしても、乗っ取られた日付がわかれば瞬時にもとに戻すことも可能です。

4、Cloudflareを導入する

Cloudflare(クラウドフレア)とは、インターネットのセキュリティとパフォーマンスを向上させるためのネットワークサービスです。

2016年のドナルド・トランプ元大統領の選挙キャンペーンサイトでCloudflareが使用された際、多数のサイバー攻撃を効果的に防いだという実績があります。

詳細はこちらのブログをご覧ください

ホームページにおける導線設計の専門家

北海道留辺蘂町という、人口6,000人に満たない小さな町を拠点に、独自の集客ノウハウと綿密な導線設計により、東京・大阪・名古屋・福岡・沖縄、さらには海外に至るまで幅広いクライアントネットワークを築く。

大手上場企業や芸能プロダクションをはじめ、全国各地の企業・店舗のWebサイト制作やデザイン業務に携わり、「成果につながるマーケティング設計」を強みとしている。

特に、LINE公式アカウントやエルメッセージを活用した自動化導線の構築、WordPressを基盤とした売れるホームページ制作、ユーザー心理に基づくコンバージョン設計(CV導線の最適化)において高い評価を得ている。

「小さな企業でも、正しい戦略と仕組みで全国へ発信できる」ことを信念に、地域密着型の支援と全国展開の両立を実現。デザインとマーケティングを融合したDX推進を通じて、北海道から全国・海外へ価値を届けている。

趣味はベースギターと一眼レフカメラ、腕時計収集、旅行。